Найти и устранить: кто ищет «дыры» в безопасности ПО

За 3 года «белые хакеры» нашли 250 уязвимостей в программном обеспечении ведущих разработчиков мира

Киберугрозы в наше время — такая же обыденная реальность, как и сама возможность жить в цифровом мире. Уязвимости того или иного характера можно найти в любом программном обеспечении. Вопрос — в том, насколько они критичны, к чему могут привести и кто находит их раньше — «белые» хакеры или «черные». Вопросы защиты от киберугроз обсудили на минувшей неделе в Москве на международном форуме по практической безопасности Positive Hack Days, организованном компанией Positive Technologies. Соорганизатором форума выступили казанские разработчики — ГК Innostage. Дмитрий Серебрянников, директор по анализу защищенности компании Positive Technologies, раскрыл любопытную информацию. Какие уязвимости находятся в ПО ведущих мировых вендоров, как быстро удается их закрыть, что мешает делать это вовремя и чем они могут быть опасны — в репортаже «Реального времени» с полей форума.

250 уязвимостей за 3 года

Специалисты компании Positive Technologies с 2018 по 2020 годы проанализировали ряд программных продуктов российских и зарубежных вендоров. Когда поступает заказ на оценку системы безопасности от какой бы то ни было компании, специалисты начинают оценивать, откуда исходят те или иные угрозы. В рамках этой работы, конечно же, оценивается и защищенность программного обеспечения, которое используется у заказчика. Таким образом, получается, что собранная статистика представляет собой срез ПО, использующегося в крупнейших компаниях страны, продуктов, которые используются повсеместно. И когда обнаруживается та или иная уязвимость, то эксперты Positive Technologies направляют вендорам подробное описание найденных «дырок» в безопасности, те проверяют и уточняют информацию — и начинают работать над закрытием проблемы.

За 3 года специалисты Positive Technologies обнаружили более 250 уязвимостей в ПО, разрабатываемом 60 вендорами. Из них 35% относятся к критическим, еще 35% — имеют высокую степень опасности. Это очень и очень много.

В информационной безопасности есть своеобразное джентльменское соглашение: на то, чтобы закрыть уязвимость, компания должна потратить не больше 90 дней. Но это — сферический случай в вакууме, который встречается не так часто, как хотелось бы. По факту, на снятие проблем порой уходит больше года. И связано это может быть с разными причинами — вплоть до того, что у самих вендоров не хватает компетенций на то, чтобы понять, в чем кроется уязвимость и что с ней можно сделать. Так что «отлов» и уничтожение уязвимостей в программном обеспечении в современном мире — задача не самая банальная и не самая простая.

Промышленность — самая уязвимая сфера

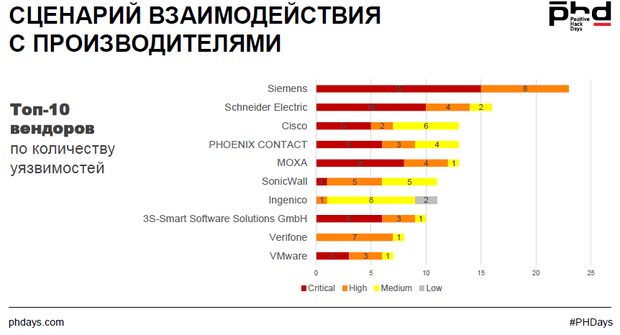

Топ-10 вендоров по количеству уязвимостей, согласно представленной статистике по большей части разрабатывают ПО в сфере промышленности. В грустном топе лидеров — Siemens, Schneider Electric и Cisco. По статистике, промышленные компании дольше всех закрывают уязвимости в своем ПО.

При этом тот же Siemens — один из мировых лидеров в разработке промышленного ПО. Уязвимость, найденная специалистами Positive Technologies в Siemens Simatic S7-1500, позволил бы злоумышленнику полностью заблокировать работу ПЛК, останавливать технологический процесс, портить оборудование или вызывать аварии. Например, одним из кейсов, который легко реализовывался при этой уязвимости, мог стать массивный разлив топлива.

За последние годы количество кибератак на промышленные компании выросло на 90%. Так что можно констатировать: этот сегмент с точки зрения кибербезопасности — самый незащищенный.

От Cisco до Verifone

Примеры найденных уязвимостей достаточно стандартные, но грозные. И под угрозой оказываются миллионы бизнесов. Например, в разгар пандемии была найдена проблема в безопасности в серии аппаратных межсетевых экранов Cisco ASA — для хакеров становился доступен VPN. А учитывая, сколько компаний по всему миру пользуется этим техническим решением, под ударом оказалось множество бизнесов — к концу пандемии под ударом оказались более 220 тысяч подключенных устройств по всему миру. Уязвимости позволяли злоумышленникам проводить атаки на устройства, отключать VPN (а значит, и блокировать работу удаленных сотрудников в компании), нарушать работоспособность ключевых систем — например, электронной почты или EPR), прочитать Cookies пользователя, подключенного по VPN, из памяти устройства или проникать во внутреннюю сеть компании с украденным идентификатором.

Второй пример — ПО производства Citrix, которым пользуются не менее 80 тысяч компаний по всему миру. В их продукте уязвимость позволяла получить доступ к опубликованным приложениям и проводить атаки с сервера Citrix на другие ресурсы внутренней сети компании. Эту уязвимость устранили за 12 дней, причем вендор сработал очень оперативно — успел разослать патчи всем своим клиентам до того, как эту «дыру» нашли хакеры. Правда, к этому обновлению был опубликован и очень подробный гайд — все поняли, куда надо смотреть. И воспроизвести эту уязвимость удалось сторонним исследователям. Так делать не рекомендуется, ведь настолько подробные инструкции позволяют производить атаку на тех пользователей, которые по той или иной причине не успели «закрыться», поставив новый патч.

Множество уязвимостей разной степени критичности было найдено в ПО производства VMware — например, в vCenter Server. Продуктом пользуются по всему миру примерно 20 000 компаний. Это позволяло неавторизованному пользователю выполнять произвольные команды на сервере, продвинуться по корпоративной сети, получить доступ к данным. Достаточно квалифицированный хакер мог получить доступ к огромному количеству серверов в два клика. А на закрытие этой уязвимости потребовалось 144 дня — и это вполне типичная ситуация.

Но не всегда получается снять проблему, «накатив» обновление программного обеспечения. Иногда приходится физически менять компоненты системы. Один из таких примеров — найденная уязвимость в одном из чипсетов Intel. Процессоры Intel могут помочь в шифровании данных, но их можно расшифровать, украв ключи. И это позволяет обойти системы защиты от копирования, выдать свой компьютер за ПК жертвы, обманув систему проверки подлинности. Найденная уязвимость позволяла вытащить ключи шифрования, причем сделать это совершенно незаметно. Новое программное обеспечение не могло спасти систему от опасности, так что под угрозой оказались все процессоры, выпущенные за последние 5 лет. В таком случае специалисты рекомендовали или устанавливать новые процессоры, или не пользоваться встроенной системой шифрования.

Но, пожалуй, главная боль, понятная каждому жителю России, — уязвимости в платежных POS-терминалах. Конкретно здесь речь идет о терминалах Verifone, которые используются в 150 странах мира и занимают около 50% рынка. В них «белые хакеры» обнаружили обширное поле для разбега кибермошенников. Так, если терминал стоит в магазине — то к нему имеет доступ весь персонал магазина, и любой сотрудник может заменить прошивку устройства. А дальше — что угодно: списание произвольных сумм с банковских карт, подмена суммы на экране (когда вы думаете, что с карты списывается 50 рублей, а теряете 5 000), перехват пин-кодов… На закрытие этой уязвимости ушло больше года! Кстати, специалисты рекомендуют крайне аккуратно использовать банковские карты, расплачиваясь где бы то ни было — будь то в Интернете или в любом «живом» магазине. На сегодняшний день лучшим способом защиты личных данных остается держать деньги на счете, а на карту переводить только те суммы, которые нужны прямо сейчас на оперативные расходы — и которые не критично будет потерять, случись беда.

Все плохо?

Но, как неоднократно повторил Дмитрий Серебрянников, в вышеприведенных примерах ничего страшного нет. Более того, если об уязвимости программного обеспечения до сих пор ничего не известно — это означает только, что его недостаточно глубоко исследовали. Нет полностью защищенных систем, есть недообследованные (точно так же, как и со здоровьем людей). Кстати, бывает и так, что вендор выпускает обновление продукта — и не говорит, что в предыдущей версии были критические уязвимости. И это тоже огромная ошибка — ведь, не зная об опасности, клиент может и не спешить поставить обновленную версию.

Приведенные данные демонстрируют, как ситуация развивалась с 2018 по 2020 годы. Статистика, накопленная за первые месяцы 2021, свидетельствует: тренд нарастает. Количество найденных лазеек для хакеров растет с каждым днем — и это объясняется чисто статистически. Растет рынок ПО, постоянно появляются новые продукты, программисты по всему миру ожесточенно пишут код, и все больше секторов жизни переходит в Сеть. А значит, тем больше в Сети становится и мошенников, и это нормально.

Борьба с уязвимостями становится обычным будничным процессом, ведь они находятся в любых продуктах. Поэтому, чтобы защитить свой бизнес от утечки данных или денег, техногенных аварий и прочих происшествий, нужно, во-первых, внимательно относиться к инфобезопасности в компании, а во-вторых, своевременно устанавливать обновления, предлагаемые вендором. Во многих случаях это делается именно с целью повышения безопасности.

Из курилки программиста — в ООН

Проблема становится глобальной, она уже давно вышла за рамки отдельных компаний. Страны на уровне правительств по-разному справляются с уязвимостями. Например, в Нидерландах, когда была найдена очередная уязвимость в Citrix, вопрос решали на уровне государства (дело в том, что это ПО стояло в разных официальных ведомствах). Министерство юстиции моментально объявило, что нужно отключить это программное обеспечение в госучреждениях — до того, пока вендор его не обновит. И это — очень правильный кейс с точки зрения безопасности государства.

Мир кибербезопасности не так велик, как кажется. Большинство крупных игроков на нем так или иначе знакомы друг с другом и стараются работать в едином векторе. И они уже давно предлагают взаимодействовать в сфере информационной безопасности на надгосударственном уровне. Ведь по сей день еще не создано единого межстранового органа, который занимался бы этой проблемой на мировом уровне. Возможно, поэтапная программа «по связыванию всех со всеми» должна быть взята на контроль в ООН. Но ясно одно: один хакер способен вызвать глобальную катастрофу. А значит, всем вместе надо сесть и задуматься над тем, как не дать ему это сделать.